Ieri ho scritto a proposito di Missili e tweets. L’ulteriore lezione di questi giorni è che il conflitto cibernetico ha ormai pieno diritto di cittadinanza nella cultura e nella pratica della guerra, in Medio Oriente. Lo sta sperimentando sulla propria pelle Israele, che dopo avere condotto in passato audaci azioni di sabotaggio elettronico nei confronti dell’Iran, si trova oggi a subirne di analoghe. Ma il fatto interessante è che, per la sua natura immateriale, la guerra cibernetica si presta a manipolazioni propagandistiche ed è accompagnata sovente da operazioni di disinformazione. Cosicché risulta sempre complicato decidere quali siano le fonti da cui originano certi attacchi informatici. È il problema della pistola fumante che non si trova: virus, malware e DDoS si portano dietro tante verità contrapposte.

Non alludo tanto ai 44 milioni di attacchi a server israeliani privati o governativi, registrati dal 14 novembre scorso nel quadro della campagna di Anonymous #OpIsrael. Essi sono stati definiti dalle autorità di Tel Aviv fastidiosi ma sostanzialmente innocui. Semmai l’aspetto interessante di #OpIsrael è che l’iniziativa non sembra una risposta all’operazione Pillar of Defense, ossia all’offensiva aerea di questi giorni su Gaza, ma alla minaccia israeliana di interdire l’accesso dei palestinesi a Internet. La cosa è chiaramente detta nel comunicato ufficiale di Anonymous, disponibile qui:

But when the government of Israel publicly threatened to sever all Internet and other telecommunications into and out of Gaza they crossed a line in the sand. As the former dictator of Egypt Mubarack [sic] learned the hard way – we are ANONYMOUS and NO ONE shuts down the Internet on our watch. To the IDF and government of Israel we issue you this warning only once. Do NOT shut down the Internet into the “Occupied Territories”, and cease and desist from your terror upon the innocent people of Palestine or you will know the full and unbridled wrath of Anonymous. And like all the other evil governments that have faced our rage, you will NOT survive it unscathed.

A preoccupare lo stato ebraico sembra essere altro. In particolare molto si parla dell’operazione Mahdi, che sta creando qualche seria difficoltà alle infrastrutture informatiche israeliane. Si tratta di un malware che, secondo fonti del “New York Times”, sarebbe originato proprio dall’Iran (si veda l’articolo di Nicole Perlroth, Cyber Attacks From Iran and Gaza on Israel More Threatening Than Anonymous’s Efforts, del 20 novembre). Lo confermerebbero elementi del codice scritti in farsi e la formattazione della data, conforme all’uso persiano. Inoltre il server utilizzato per diffondere il virus corrisponderebbe a quello della Università Islamica Azad di Teheran. Mahdi è parola araba, che significa “inviato da Dio”. Nell’escatologia sciita il Mahadi è il Messia, la cui venuta periodicamente viene annunciata dal presidente iraniano Mahmoud Ahmadinejad. Ma una ulteriore minaccia cibernetica a Israele sembra provenire direttamente da Gaza. Di recente i server del Dipartimento di polizia israeliano sono rimasti offline per due settimane, dopo che è stata scoperta la presenza in molti computer di un RAT (remote-access tool). E pare che attacchi analoghi siano in corso da oltre un anno.

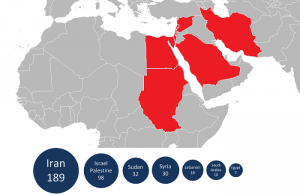

E tuttavia, come dicevamo, non è facile identificare la pistola fumante. Intanto Mahdi, che è in circolazione da circa un anno, non ha messo in difficoltà solo le infrastrutture israeliane. Anzi, come evidenziato nel luglio scorso da Seculert, la maggior parte delle entità colpite si trova proprio in Iran. Altri attacchi anno riguardato l’Afghanistan, l’Arabia Saudita e gli Emirati Arabi Uniti (si veda il post Mahdi – The Cyberwar Savior?). Inoltre Mahdi è una variante di malware analoghi, come Flame e Stuxnet, ancora più pericolosi e in circolazione dal 2008. Anche Flame – su cui si può vedere la nota di Securelist The Flame: Questions and Answers, basata su una ricerca del Kaspersky Security Network – sembra colpire un po’ tutti i paesi dell’area mediorientale e nordafricana, compresi Iran, Israele, Territori palestinesi e Siria.

Il virus, attivo dal marzo del 2010, ha notevoli analogie con Stuxnet, di cui Israele e Stati Uniti hanno riconosciuto la paternità dopo le accurate ricostruzioni del “New York Times” (si veda l’articolo di David E. Sanger Obama Order Sped Up Wave of Cyberattacks Against Iran, dell’1 giugno scorso). Scopo dell’operazione era infettare l’impianto iraniano di Natanz per l’arricchimento dell’uranio e sabotare quindi il programma nucleare di Teheran. Se non che, come lo stesso “New York Times” ha messo in evidenza, Stuxnet si è rivelato impossibile da controllare e ha danneggiato centinaia di migliaia di sistemi in tutto il mondo (si veda l’articolo di Misha Glenny A Weapon We Can’t Control, del 24 giugno 2012).

In definitiva resta forse questo l’aspetto più inquietante: armi elettroniche in grado di procurare danni sempre più seri a infrastrutture militari e civili, la cui origine è spesso incerta e che comunque si diffondono al di là degli obiettivi di chi le ha progettate e messe in circolazione.

One thought on “Messia.txt”